Зміст

Ви виконали всі традиційні заходи, спробували Ad-Aware і Spybot та HijackThis, і все ж у вас все ще є шпигунське програмне забезпечення на вашому комп’ютері. А зараз? Що ж, ви можете спробувати дотримуватися цього посібника з видалення вручну. Це не для початківців, і може бути менше клопотів просто створити резервну копію файлів, відформатувати жорсткий диск і перевстановити Windows. Для використання цього методу вам знадобиться повний доступ до чистого комп’ютера, щоб відновити заражений комп'ютер.

Кроки

Вимкніть заражений комп'ютер. Відкрийте корпус і вийміть основний жорсткий диск (який містить розділ з операційною системою).

Якщо у вас є корпус зовнішнього жорсткого диска USB / IEEE1394, ви можете підключити заражений диск до чистого комп'ютера через нього, замість того, щоб використовувати наступні два кроки.

Вимкніть чистий комп'ютер. Відкрийте корпус і підключіть заражений диск.

Увімкніть чистий комп'ютер. Будьте абсолютно впевнені, що він почнеться з чистої операційної системи, а не з зараженого диска! Більшість комп'ютерів мають меню завантаження, до якого можна отримати доступ, натиснувши F11 або Esc, відразу після включення.

Переконайтеся, що ви можете бачити всі файли. Після запуску операційної системи чистого комп'ютера вам слід очистити тимчасові файли на зараженому диску, щоб полегшити пошук. Але спочатку потрібно переглянути всі файли, навіть приховані та системні файли. Перейдіть до "Панель управління" -> "Параметри папок" і натисніть на вкладку "Режим перегляду" у верхній частині вікна "Параметри папки". Ви повинні змінити наступні параметри:- Позначте опцію Показати вміст системних папок

- Позначте опцію Показати папки та приховані файли та папки

- Скасуйте опцію Сховати розширення для відомих типів файлів

- Зніміть прапорець приховати захищені файли операційної системи (рекомендується)

Зверніть увагу на лист зараженого диска. Ймовірно, це буде E: або F:, залежно від кількості жорстких дисків, розділів та CD / DVD-дисків, які ви маєте на чистому комп'ютері. Припустимо, що для цього посібника ми маємо справу з диском F:.

Очистіть тимчасові папки файлів. Після того як тимчасові папки файлів будуть очищені, файлів для сканування буде набагато менше. Це повинно зробити наступні кроки менш виснажливими. Деякі з наведених нижче папок можуть не існувати, деякі можуть знаходитися в різних місцях. Важливо, щоб ви знайшли та очистили кеш усіх браузерів (IE / Netscape / Firefox / Opera), для кожного користувача! Перевірте наведені нижче папки та видаліть їх вміст, але не папки.

- F: TEMP

- F: Windows TEMP або F: WINNT Temp (Тільки NT4 та Windows 2000 використовують "WinNT")

- F: WINNT Profiles UserName Local Settings Temp

- F: WINNT Profiles UserName Local Settings Тимчасові файли Інтернету

- F: WINNT Profiles UserName Local Settings Дані програми Mozilla Firefox Profiles SomeRandomName.default Cache

- F: Документи та параметри Ім'я користувача Локальні настройки Темп

- F: Документи та параметри Ім'я користувача Локальні налаштування Тимчасові файли Інтернету

- F: Документи та параметри Ім'я користувача Місцеві налаштування Дані програми Mozilla Firefox Профілі SomeRandomName.default Кеш

Переконайтеся, що кошик порожній.

Спробуйте створити резервну копію зараженого диска в чистій папці на комп’ютері, якщо у вас є місце. Якщо ви можете створити резервну копію всього диска, зробіть це. В іншому випадку має бути достатньо резервного копіювання лише папки «Документи та налаштування» та, можливо, деяких папок ігор (деякі ігри зберігають збережені ігри, карти, результати тощо в папці програми).

Пройдіть сканування антивірусних та антишпигунських програм на вашому комп’ютері. Сподіваємось, це виявить проблеми із зараженим F: диском та видалить їх.

- Завантажте та встановіть пошук і знищення Spybot та Lavasoft Adaware. Важливо використовувати обидві програми, оскільки вони, як правило, стикаються з більшою кількістю зловмисних програм при спільному використанні.

- Оновіть файли визначення, коли буде запропоновано.

- Скануйте комп’ютер (це може зайняти деякий час).

- Видаліть знайдені шпигунські програми.

- Переконайтеся, що у вас встановлена та оновлена антивірусна програма. Виконайте повне сканування системи та видаліть знайдені віруси, трояни та глисти.

Коли всі сканування завершені, перейдіть до "C: Програмні файли "(на диску чистого комп'ютера) та скопіюйте всі папки Spybot, Ad-Aware та антивірусної програми в нову папку на зараженому диску" F: Clean ". Також скопіюйте інсталяційні файли на ця папка, можливо, вам знадобиться пізніше.

Натисніть WindowsKey + F, щоб відкрити вікно пошуку файлів. Якщо з’явиться невеликий малюнок собаки, найкраще її закрити, оскільки це робить процес пошуку більш дратівливим. Параметри пошуку, які слід використовувати для пошуку, який ви будете виконувати, - це "Пошук у всіх папках та файлах" із увімкненими наступними "Додаткові параметри":

- Папки системи пошуку

- Пошук прихованих файлів і папок

- Пошук підпапок

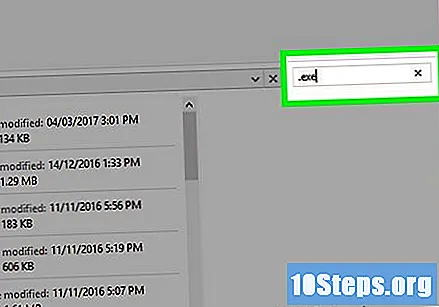

Дивіться лише на диску F: за назви файлів, що містять " *. exe", які були змінені за останній тиждень. Введіть " *. Exe" та вкажіть "за останній тиждень". Ви також можете спробувати здійснити пошук у "минулому місяці", залежно від того, як довго ваш комп'ютер був заражений.

- Запустіть пошук і дочекайтеся його завершення.

- Вивчіть знайдені файли. Деякі з них можна розпізнати, особливо якщо ви нещодавно встановили деякі програми. Наприклад, якщо ви нещодавно встановили або оновили Lavasoft Ad-Aware, ви можете побачити в цьому списку "F: програмні файли Lavasoft Ad-Aware SE Personal Ad-Aware.exe". Ігноруйте цей тип файлів. Тип файлу, який ви шукаєте, зазвичай розміщений у файлі F: Windows system32, розміром менше 100 КБ та дивним назвою типу "lkaljya.exe"

- Будь-які файли, які ви знайдете, слід перемістити у тимчасову папку, поки ви не зможете переконатися, що вони є законними. Наприклад, ви можете створити папку "F: карантин" і перемістити їх у підпапку "F: карантин Windows system32" всередині.

- Деякі шкідливі файли можуть бути приховані в папці драйверів F: Windows system32 , вони також матимуть дивні назви, наприклад "lkaljya.sys".

- Будь-які знайдені файли потрібно перемістити у тимчасову папку, поки ви не зможете переконатися, що вони є законними. Наприклад, ви можете створити папку "F: карантин" і перемістити їх у підпапку "F: карантин Windows system32 " всередині.

- Якщо у вас запущена антивірусна програма, це може означати, що вона виявила загрозу при виборі підозрілого файлу. Якщо це сталося, не витрачайте час на переміщення файлу в папку карантину, нехай антивірус видалить його.

- Зверніть особливу увагу на *. Файли Exe із випадковими або претензійними іменами. Претензійні імена намагаються здаватися важливими, схожими на реальні назви програм. Наприклад, законною програмою є "svchost.exe", тоді як підозрілою буде "scvhost.exe".

- Ще один хороший спосіб відрізнити законні програми від шкідливих програм - це клацнути правою кнопкою миші виконуваний файл і вибрати "Властивості", а потім вкладку "Версія" (якщо така є). Якщо файл цифровим чином підписаний компанією, на цій вкладці він матиме властивість "Назва компанії", наприклад "Корпорація Microsoft" або "Apple Computer Inc" або "Logitech" тощо. Ці файли, ймовірно, законні. Якщо файл не підписаний, вам потрібно продовжити дослідження.

- Якщо ви сумніваєтесь, перейдіть до Google і введіть повне ім’я підозрюваного виконуваного файлу: "scvhost.exe", наприклад. Перегляньте результати пошуку. Ви часто будете бачити посилання типу "scvhost.exe, добре чи погано?" або "Що робить цей файл?" і ви можете бачити, чи потрібний файл чи ні.

- Зверніть особливу увагу на будь-які *. Файли Exe, які ви знайдете у F: windows system32 та (особливо) в будь-якому місці F: Документи та налаштування. У папці «Документи та налаштування» не повинно бути багато (або будь-яких) виконуваних файлів.

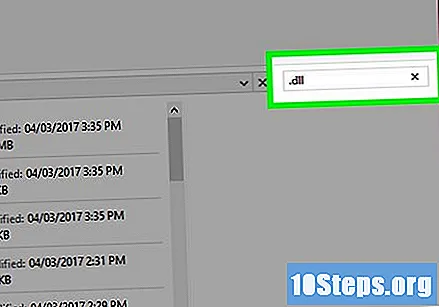

Повторіть попередній крок, але тепер шукайте назви файлів із шаблоном " *. Dll".

Повторіть попередній крок, але тепер шукайте назви файлів із шаблоном " *. Sys".

Останній крок є складнішим, але він, як правило, може усунути навіть найважчі загрози. Зверніть увагу і не пропустіть.

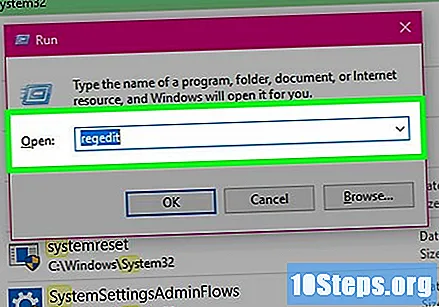

- Перейдіть до Пуск-> Виконати, введіть "regedit" і натисніть Enter.

- Завантажте розділ "ПРОГРАМНЕ ЗАБЕЗПЕЧЕННЯ" зараженого комп'ютера та видаліть неправильні записи "запустити вхід".

- Виберіть HKEY_LOCAL_MACHINE, натиснувши на нього лівою кнопкою.

- Перейдіть до меню Файл і виберіть "Завантажити розділ".

- Перейдіть до пункту F: Windows System32 Config та виберіть файл під назвою "SOFTWARE".

- Вам буде запропоновано ім’я ключа. Наберіть "INFECTED_SOFTWARE" і натисніть Enter.

- Клацніть знак плюс поруч із HKEY_LOCAL_MACHINE, щоб відкрити клавішу "INFECTED_SOFTWARE".

- Перейдіть до HKEY_LOCAL_MACHINE INFECTED_SOFTWARE Microsoft Windows CurrentVersion Run.

- Зробіть резервну копію! Клацніть правою кнопкою миші на "Виконати", виберіть "Експорт даних" і збережіть файл як "INFECTED_SOFTWARE, RUN.reg" у папці карантину. Зауважте, що якщо вам потрібно буде відновити цю резервну копію пізніше, поки заражений комп'ютер працює, вам доведеться відкрити файл reg у текстовому редакторі та внести невелику зміну до ключового шляху. HKEY_LOCAL_MACHINE INFECTED_SOFTWARE потрібно змінити, наприклад, на HKEY_LOCAL_MACHINE SOFTWARE. Якщо ви просто хочете негайно відновити файл reg під час роботи на чистому комп’ютері, вам не потрібно його редагувати, просто переконайтесь, що розділ все ще завантажений, і двічі клацніть файл reg, щоб відновити його значення у відповідних місцях.

- На правій вкладці ви повинні побачити список записів. Вони можуть включати оновлення Java, AOL Instant Messenger, MSN Messenger / Windows Live Messenger, ICQ, Trillian, драйвери nVidia / ATI, драйвери звуку, драйвери клавіатури / миші, антивірус, програмне забезпечення брандмауера тощо.

Вправляйте добре і використовуйте описані вище методи, щоб відокремити добро від поганого. Якщо ви вважаєте, що щось не так, візьміть файл EXE, позначений ключем, і опустіть його в папку, щоб зробити його карантинним. Видаліть будь-які клавіші. Ви завжди можете відновити систему пізніше, використовуючи резервну копію реєстру.

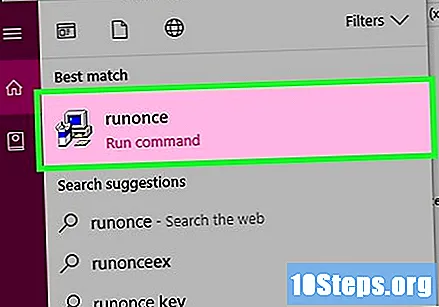

- Виконайте ті ж дії в "RunOnce" і "RunOnceEx", поруч із клавішею "Run". Вони можуть мати записи або вони не можуть.

- Закінчивши, важливо натиснути "INFECTED_SOFTWARE", перейти в меню Файл і вибрати "Розділ завантаження".

- Завантажте розділ «DEFAULT» із зараженого комп’ютера (F: Windows System32 Config DEFAULT) та видаліть будь-які погані записи «запустити вхід». Використовуйте ті ж дії, що і крок "ПРОГРАМНЕ ЗАБЕЗПЕЧЕННЯ". Примітка: у розділі "DEFAULT" може не бути запису "Run". Якщо так, пропустіть цю частину. Завантажте "INFECTED_DEFAULT", коли закінчите.

- Завантажте кожний розділ користувача на заражений диск. Ви знайдете розділ на F: Документи та параметри Ім'я користувача NTUSER.DAT - завантажте його як "INFECTED_NOMEDEUSUARIO" та огляньте ваші клавіші "Run / RunOnce / RunOnceEx". Ви вже знаєте процедуру, правда? Не забудьте завантажити кожен розділ, коли закінчите.

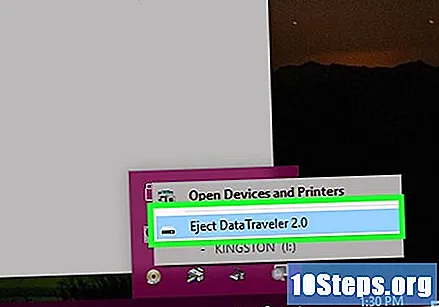

Якщо ви використовуєте зовнішній корпус жорсткого диска, використовуйте "Безпечне видалення обладнання", щоб вийняти його з комп'ютера, вимкнути його та вийняти щойно очищений диск (або так ми сподіваємось). В іншому випадку потрібно вимкнути комп’ютер і вийняти диск із корпусу.

Встановіть чистий диск у оригінальному корпусі та увімкніть комп'ютер.

- Якщо ваш комп'ютер відмовляється завантажуватися в цей момент, у вас може не залишитися іншого вибору, як відформатувати диск і перевстановити Windows. Переконайтесь, що ви створили резервну копію файлів та компакт-дисків за допомогою своїх ліцензій, перш ніж робити це.

Якщо ваш комп'ютер запуститься правильно, слід негайно запустити свої антивірусні програми в папці "Очищення". Якщо на вашому комп’ютері все ще є якісь загрози, вони, ймовірно, знаходяться в більш уразливому стані, і їх зараз можна буде усунути. Також запустіть антивірусну програму, встановлену на комп’ютері, або спробуйте запустити антивірусну програму з папки «Очищення» - вона може або не працювати.

Якщо ви впевнені, що ви видалили всі загрози, можете продовжувати використовувати інсталяцію Windows. Якщо продуктивність знижена, можливо, у вас не залишиться іншого вибору, як перевстановити систему. Деякі зловмисні програми настільки стійкі, що практичніше розпочати з нової системи.

Поради

- Якщо у вас немає іншого комп’ютера, завантажте Malwarebytes Chameleon. Ця програма зупинить будь-який вірус, запущений http://www.malwarebytes.org/downloads/#tools> Malwarebytes Chameleon

- Купуючи новий комп'ютер, встановіть його з подвійним подвійним завантаженням. Це означає встановити дві операційні системи на одному комп’ютері. Коли Windows заразиться вірусом, ви можете вибрати комп'ютер за допомогою іншої операційної системи та здійснити очищення. Ubuntu - один із типів Linux, що полегшує встановлення цього типу. http://www.ubuntu.com

- Набагато простішим методом є завантаження комп'ютера Windows, зараженого версією Linux, на компакт-диску або USB-накопичувачі. Потім запустіть антивірусну програму для Windows під час роботи з комп'ютером за допомогою операційної системи Linux. Багато старих комп'ютерів можуть легко працювати з Linux, що є більш захищеним і може виконувати більшість завдань.

- Windows 95/98 / ME, напевно, не варто ремонтувати. Створіть резервну копію, видаліть та встановіть наново.

- Повністю уникайте порнографічних та піратських файлових сайтів (якщо ви не використовуєте систему на базі Unix, як-от Linux чи Solaris) - вони повні загрози заразити ваш комп'ютер. Якщо ви не можете допомогти, використовуйте Firefox з увімкненими Adblock і Noscript.

- Windows NT та Windows 2000 використовують папку "WINNT" замість папки "WINDOWS".

Попередження

- Ви можете заразитися кореневим кодом MBR. Це відносно легко відремонтувати, але крива навчання може бути крутою. Руткіти MBR перебувають у завантажувальному секторі вашого жорсткого диска та запускають зловмисне програмне забезпечення до запуску Windows. Вони дуже приховані.

- Не завантажуйте програми, розміщені в яскравих, кричущих рекламах. Це, ймовірно, заразить ваш комп'ютер.

- Будьте уважні, натискаючи на файли. Не клацніть двічі, ви не хочете заразити ваш комп'ютер! Якщо у вас є можливість відкрити файли з увімкненим одним клацанням, вимкніть його перед відкриттям зараженого диска.

- Не видаляйте файли, не впевнившись, що вони шкідливі. Помістіть їх у спеціальну папку карантину, але переконайтесь, що вони більше не зможуть заразитися, якщо вони не будуть такими невинні. Дозвольте антивірусним / антишпигунським програмам карантинні файли, а не особисто видаляти їх.

Необхідні матеріали

- Ще один комп’ютер. Цей процес насправді не працюватиме, якщо ви не зможете усунути шпигунське програмне забезпечення, коли воно неактивне.